Der externe Zugriff auf die Webseiten bzw. Webanwendungen MBAM, MS Project, Intranet und Roxtra, erfolgt ab dem 03.07.2019 über einen neuen Cluster der Web Application Firewall (WAFL). Dabei wird ein Authentifizierungs-Front-End vor die Anmeldemaske des jeweiligen Anwendungsservers (nur beim externen Zugriff) geschaltet.

Ist die Anmeldung am FrontEnd erfolgreich, wird die Authentifizierung per SSOn an den Webserver der Anwendung weitergereicht. Es ist somit keine separateAuthentifizierung an der Anwendung selbst erforderlich

Zugriff von extern über folgende URLs (wie gewohnt):

https://mbl-selfservice.medizin.uni-leipzig.de (MBAM)

https://project.medizin.uni-leipzig.de (MS Project)

https://intra.medizin.uni-leipzig.de (Intranet)

https://roxtra.medizin.uni-leipzig.de (Roxtra Portal)

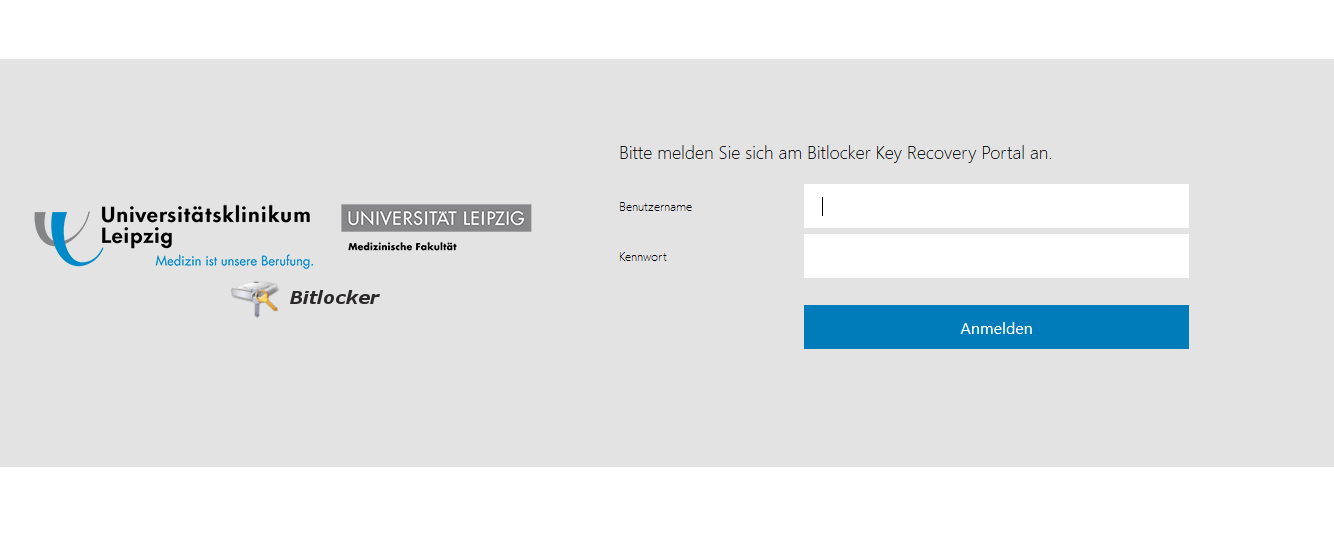

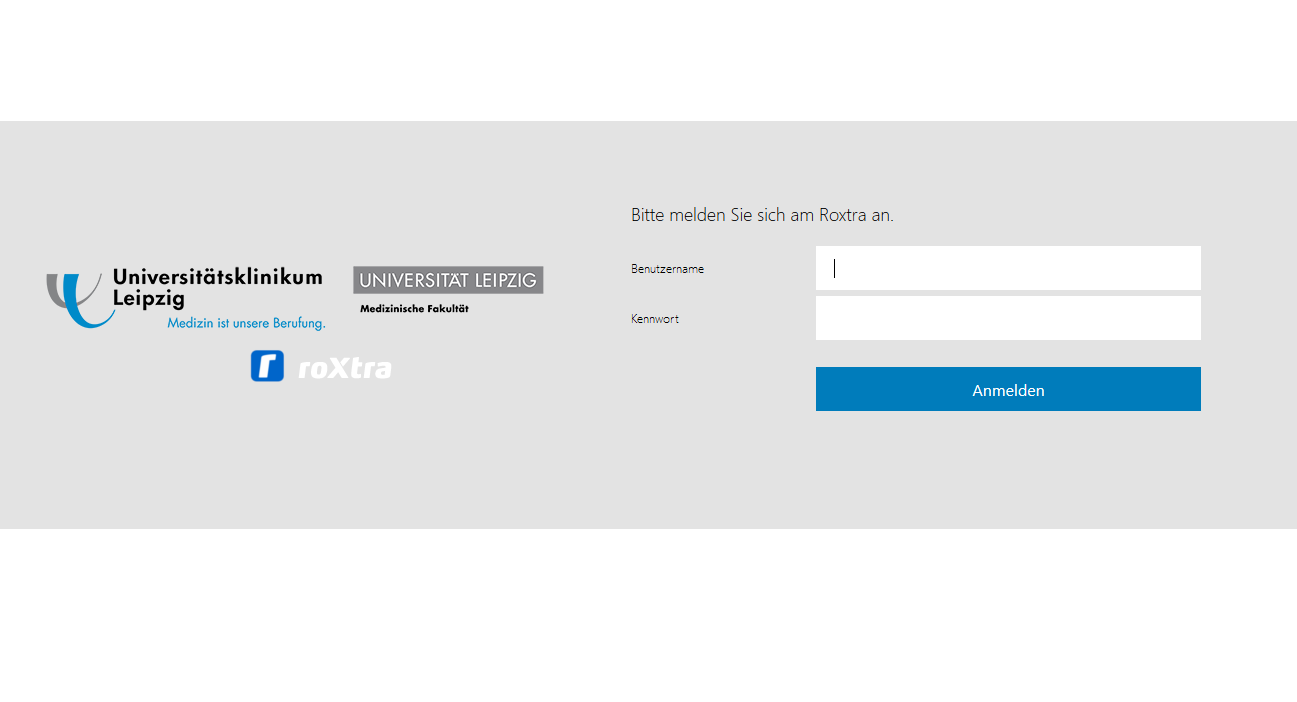

Nach dem Aufruf erfolgt eine Weiterleitung zur entsprechenden Authentifizierungsseite. Dort müssen Nutzername und Passwort eingegeben werden.

Nach erfolgreicher Authentifizierung, wird man dann an die Zielseite durchgereicht. Beim ursprünglichen Aufruf angehangene URL-Pfade (bspw.

https://roxtra.medizin.uni-leipzig.de/Roxtra/index.aspx) werden dabei mitgenommen und somit nach Authentifizierung direkt geöffnet.

Anmeldeverhalten:

Wenn man sich erfolgreich authentifiziert, reicht die WAFL die Logindaten direkt am Anwendungsserver ein, sodass man sich nicht erneut authentifizieren muss – man wird direkt auf die angesprochene Webseite geleitet.

Hat man vergessen ein Feld auszufüllen (Nutzername oder Passwort), erscheint eine entsprechende Meldung:

Bei fehlerhafter Anmeldung (falsches Passwort oder Nutzername), erscheint eine entsprechende Meldung und man kann es erneut versuchen:

Wichtig: Da es sich um eine Authentifizierung am zentralen Active Directory handelt, wird auch hier nach 10x falscher Eingabe des Passwortes, das entsprechende Benutzerkonto vorübergehend gesperrt!